Linux Gerçek Zamanlı Trafik İzleme , Gelen Saldırıları Görme

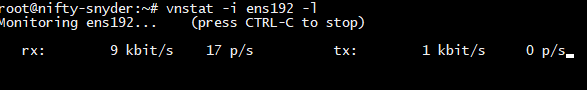

Linux sunucunuz üzerinde gelen giden trafiği izlemek için kullanabileceğiniz hem paket bazlı hemde istatistik olarak nasıl inceleyebileceğinizi anlatacağız. (Linux vds/sunucuz da trafiği analiz ederek herhangi bir saldırı olup olmadığını tespit edebilirsiniz) İlk olarak en basit arayüzü olan “nload” ile başlayalım. Kurulumu,

APT Sistemler,

$ apt-get install nload -yYUM Sistemler,

$ yum install nload -yŞeklinde kurulumu yaparak kurulum bittikten sorna nload komutunu kullanarak yazılımı çalıştırıp [enter] a basarak kullandığınız interface üzerine geldiğinizde giden ve gelen trafiği rahat bir arayüz ile izleyebilirsiniz. Arayüz olarak en rahatı nload olduğu için onunla başlamak istedim ancak sıradaki araçtan bir eskiği var p/s (paket / saniye) göstermiyor.

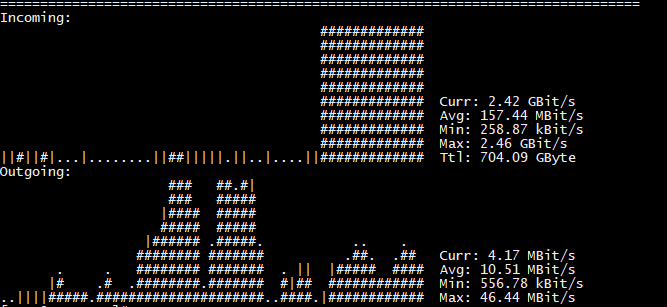

Sıradaki aracımız “vnstat” ilk olarak kurulumunu yapınız,

APT Sistemler,

$ apt-get install vnstat -yYUM Sistemler,

yum install vnstat -yvnstat interface yi parametre olarak belirterek o interface üzerinden geçen trafiği izlemize yardımcı olan bir araçtır. İlk olarak “ifconfig” komutu ile interface adresinizi öğrenin (sunucunuzun ip adresi yazan hangisi ise).

Örnek “ifconfig” çıktısı,

root@keyubu.com:~# ifconfig

ens192 Link encap:Ethernet HWaddr 00:50:56:ad:b5:fd

inet addr:193.164.7.74 Bcast:10.202.2.1 Mask:255.255.255.0

inet6 addr: fe80::250:56ff:fead:b5fd/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:534742 errors:0 dropped:82 overruns:0 frame:0

TX packets:108513 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:227286074 (227.2 MB) TX bytes:25829011 (25.8 MB)

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:65536 Metric:1

RX packets:265 errors:0 dropped:0 overruns:0 frame:0

TX packets:265 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1

RX bytes:26880 (26.8 KB) TX bytes:26880 (26.8 KB)sunucumuzun ip adresi “193.164.7.74” yazan satırtan anladığımız üzere interface olarak “ens192” kullanılmakta hemen komutumuza geçelim;

$ vnstat -i ens192 -lçıktı olarak giden gelen trafiği anlık olarak hem boyut hemde p/s olarak ekrana yazdırıcak ve kolay bir şekilde takip edebileceksiniz.

Paket bazlı trafiği analiz etmek için ise pcap almanız gerekmektedir. ilk olarak “tcpdump” isimli aracı kuralım,

APT Sistemler,

$ apt-get install tcpdump -yYUM Sistemler,

$ yum install tcpdump -yArdından vnstat da gösterdiğimiz gibi “ifconfig” üzerinden interface i öğrenerek -i parametresinden sonrasına ekleyerek vericeğimiz örnek komut gibi 1000 satırlık paket log/pcap kaydını alabilirsiniz.

$ tcpdump -i ens192 -c 1000 -w trafikanaliz.pcapSonraki adım ise pcap ı kendi bilgisayarınıza indirerek wireshark üzerinden pcap dosyasını çalıştırmaktır.

NOT: Saldırı gelen ve yüksek tüketim yapan sunucularınız için premium sanal sunucularımızı tercih edebilirsiniz. Eniyisunucum.com

Turkey (Türkçe)

Turkey (Türkçe) Worldwide (English)

Worldwide (English)